이번 시간에는 GrrCON 실습을 진행할 예정.

우선 현재 경로를 GrrCON2015로 바꿔준 후 시작한다. 그 다음 운영체제 식별을 위해 imageinfo를 해 준다.

Suggested Profile 중 아무거나 선택해도 되는데 간단하게 Win7SP0x86를 선택하겠다. 이후 명령어에 volatility_2.6_win64_standalone.exe -f .\Target1-1dd8701f.vmss --profile=Win7SP0x86

라고 입력 후 pslist, psscan, pstree, psxview를 해 준다.

우선 pslist를 해 주는데 저번과 같이 log 파일을 만들어 안에 저장해 준다.

그 다음도 역시 .log를 붙여 하나하나 해 준다.

지난번에 정리했던 네 개의 명령어의 의미는 다음과 같다.

- pslist: 시간 순서대로 출력

- psscan: 오프셋(메모리 범프 파일에 어떤 위치에 존재하는지) 순서대로 출력 -> 숨긴 파일을 볼 수 있음

- pstree: PID PPID를 기반으로 구조화 해서 보여 줌. -> 수상한 프로세스를 볼 수 있음

- psxview: pslist와 psscan을 포함해서 총 7가지 도구를 쓸 수 있는 도구(한 눈에 볼 수 있는 도구)

하는 김에 cmline(프로세스의 인자값 확인), filescan(모든 파일에 대한 정보), dumpfiles(프로세스의 메모리 덤프 추출 -> strings로 변환해서 키워드 검색), procdump(프로세스의 exe 파일 추출) 명령어도 같이 입력해 준다.

connections란?

현재 연결된 TCP 통신에 대한 정보

sockets란?

응답받기를 기다리고 있는 모든 프로토콜에 대한 socket 정보

그러나 윈도우7 이상으로는 이것들을 전부 포함하는 netscan을 써주면 된다. netcan 명령어 입력 이후 cmdline으로 프로세스의 인자값을 확인할 수 있는 로그 파일을 만들고 cmdscan, consoles 도 각각 해준다.

cmdscan이란?

콘솔에 입력한 값들을 실제로 볼 수 있다.

consoles란?

콘솔에서 입력 및 출력한 값들을 실제로 볼 수 있다.

이후 filescan까지 해주고 나면 notepad로 가서 파일들을 전부 열어본다.

pslist는 시간별로 나타내 주기 때문에 보기 어렵다. 따라서 PID와 PPID를 기준으로 알려주는 pstree가 처음에 접근하기 좋다

보다 보면 TeamViewer라는 게 있는데 여기 안에도 악성코드가 돌 수 있으니 의심해 볼만 하다. (하위에 있는 두 개 포함)

그다음 보면 explorer 파일 하위에 mstsc라는 파일이 존재하는데, 이 파일은 원격 데스크탑 연결 파일로 컴퓨터를 원격으로 고칠 때 여는 것으로 매우 의심스럽다. 이 뿐만 아니라 윈도우 탐색기인 explorer에서 cmd를 연 것도 의심스럽다고 볼 수 있다.

cmd란?

명령 프롬프트

outlook은 메알 관련 소프트웨어인데 메일을 통해 악성코드가 매우 많이 유포되기에 의심스럽다.

그다음 iexplore이라는 인터넷 익스플로러 파일 하위에 cmd가 존재하는데 이것 역시 의심스럽다고 볼 수 있다. 이후 pslist로 넘어가서 어디서부터 해커가 침입했는지 확인해야 한다.

현재 파일을 보면 explorer 다음 iexplore를 실행 후 OUTLOOK을 거쳐 마지막에는 mstsc를 통해 컴퓨터를 원격 조정한 것으로 보인다. 다음 cmdline으로 넘어가서 수상한 것을 찾아볼 수 있다.

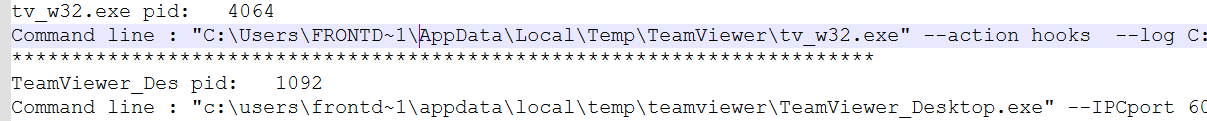

TeamViewer에서 action hooks를 한 것이 수상하기에 TeamViewer부터 보자. 수상한 항목이 tv_w32.exe이기 때문에 이 파일을 볼 것인데 메모리 덤프를 해 줄 것이다. mkdir로 dumps 디렉토리를 생성 후, -p를 사용하여 tv_w32.exe의 pid인 4064를 지정해 준다.

volatility_2.6_win64_standalone.exe -f .\Target1-1dd8701f.vmss --profile=Win7SP0x86 memdump -p 4064 -D .\dumps\ 다음과 같은 명령어를 입력하여 메모리 덤프를 생성해 준다. 생성을 한 후 무언가 검색을 해야 되는데 아직까지 검색 키워드를 찾지 못했기 때문에 cmdscan을 한 번 보자.

이 부분을 흥미롭게 볼 수 있는데 이것을 간략히 설명하자면 Temp로 경로를 옮긴 후 wc.exe를 실행해서 그 결과를 w.tmp로 뺀 것이다.

Consoles에도 역시 이 부분이 존재하는데, Windows에서 Temp경로로 이러한 파일들이 만들어졌기 때문에 한 번 찾아볼 필요가 있다.

정리를 하자면

- outlook.exe 파일과

- tv_w32.exe 파일,

- C:\Windows\Temp>wce.exe 경로,

- w.tmp

를 봐야 하는 상황이다. filescan으로 한 번 뽑아보자. 우선 wce.exe를 모두 찾기 한 후

오프셋 값인 0x000000003df31038를 복사한 후 mkdir files로 files라는 파일을 하나 만들어 준다. 그다음 volatility_2.6_win64_standalone.exe -f .\Target1-1dd8701f.vmss --profile=Win7SP0x86 dumpfiles -Q 0x000000003df31038 -D .\files\ -n 명령어를 입력해 준다. (캡쳐가 안 되지만 덤프 이후 윈도우즈 보안 시스템이 발동함)

하는 김에 w.tmp도 같이 찾아 준다.

하나가 나오는데 이것도 뽑아본다.

w.tmp 같은 경우 실행해서 출력된 결과이기 때문에 텍스트 파일일 가능성이 크다. 따라서 그냥 notepad로 열어준다.

파일을 보면 앞에가 아이디로 보이고 뒤에가 비밀번호로 보인다. 아마 Wc라는 프로그램이 컴퓨터에 들어와서 관리자 PC의 계정 비밀번호와 프론트데스크의 비밀번호를 추출한 것이 w.tmp 파일인 것이다. wce.exe를 한 번 바이러스토탈에 던져보자.

악성이다. 그렇다면 wce.exe 경로는 어디서 온 걸까? netscan을 한 번 보자.

netscan을 보면 아까 의심스럽다고 생각한 OUTLOOK, TeamViewer, mstsc.exe가 있다. mstsc.exe의 주소는 공격 URL이기 때문에 기록해 준다. (10.1.1.21:3389)

그리고 다른 주소들도 살펴 보는데 다른 주소들은 다 내부 주소인 반면

- 180.76.254.120:22 ESTABLISHED 2996 iexplore.exe과

- 192.96.201.138:5938 ESTABLISHED 2680 TeamViewer.exe

는 수상하다고 볼 수 있다. 우선 이건 냅두고 tv_w32.exe 파일을 덤프해 보자.

추출이 잘 된 것을 확인해 볼 수 있다. 이것을 바이러스토탈에 올려보자.

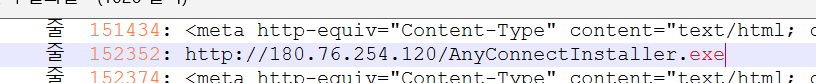

2개가 나오니 애매하다고 볼 수 있다. 그렇다면 이번엔 iexplore.exe를 덤프해 보고 2996이라는 프로세스 덤프도 해보자. string 한 후 이 파일에서는 180.76.254.120 이 주소를 찾을 것이다.

여기서 AnyConnectInstaller를 다운받은 흔적이 보인다.

이후 OUTLOOK을을 확인하자. 프로세스 넘버는 3196이다. 덤프를 어떻게 하냐면 volatility_2.6_win64_standalone.exe -f .\Target1-1dd8701f.vmss --profile=Win7SP0x86 memdump -p 3196 -D .\dumps\ 명령어를 입력해 주면 된다. 이것을 strings를 돌려보자. 돌린 후 notepad에서 열어보면 다음과 같다.

여기서는 메일의 원본이 있는지 알아보고 싶은데 메일 원본이 어떻게 생겼는지를 알아야 한다. 그런데 보통 피싱 메일은 url을 통해 많이 오기 때문에 url을 찾아주면 된다.

1026개나 된다. 이중에서 url 맨 끝에 .exe가 있는 것을 찾아본다.

이 url이 나오는데 이것은 아까 찾은 180.76.254.120:22 ESTABLISHED 2996 iexplore.exe과 동일하다 그 밑에 html 코드를 확인하면 이런 문구도 볼 수 있는데

Hello Mr. Wellick,<div><br></div><div>In order to provide the best service, in the most secure manner, AllSafe has recently updated our remote VPN software. Please download the update from the link below.</div><div><br></div><div><a href="http://180.76.254.120/AnyConnectInstaller.exe">http://180.76.254.120/AnyConnectInstaller.exe</a></div><div><br></div><div>If you have any questions please don't hesitate to contact IT support.</div><div><br></div><div>Thanks and have a great day!</div><div>AllSafe IT Support Desk</div></div>

SMTP:TH3WH1T3R0S3@GMAIL.COM

이것을 복사 후 .html로 변환하고 보면

이러한 피싱 메일을 확인할 수 있다. AnyConnectInstaller를 추출해 보자.

이후 바이러스 토탈에 올려보면

역시나 악성코드이다.

=> 즉, 해커가 메일을 통해서 AnyConnectInstaller프로그램을 설치하게 한 후 wce.exe를 떨어지게 해서 w.tmp와 같은 실행결과를 남기고 마지막으로 mstsc.exe라는 원격 조종 시스템이 실행이 된 것이다.

정리해 보자면

- 아웃룩 메일에서 AnyConnectInstaller.exe라는 게 있었음

- wc라는 exe라는 걸 떨구고 이걸 통해 mstsc가 실행됐을 것.

'인프런 강의' 카테고리의 다른 글

| [241105] 기초부터 따라하는 디지털 포렌식 강의 섹션 3 (10) | 2024.11.05 |

|---|---|

| [241001] 기초부터 따라하는 디지털 포렌식 강의 섹션 1, 2 (0) | 2024.10.01 |